### 内容主体大纲1. 引言 - 中本聪的背景 - 加密货币的兴起和比特币的影响2. 中本聪的用户基础概述 - 用户数量的概念...

在数字化时代,Token在交易、身份验证、数据传输等诸多领域扮演着愈发重要的角色。随着加密货币的兴起,各类Token的使用频率不断上升。然而,Token的易用性和便利性也引发了安全问题的不断涌现。本文将深入探讨Token的安全性,帮助读者了解如何保护自己的数字资产。

#### Token的基本工作原理 ##### Token的类型Token可以分为多种类型,包括但不限于加密Token、访问Token、身份Token等。

1. 加密Token: 通常用于加密货币交易,如比特币、以太坊等。

2. 访问Token: 通常用于API访问权限控制,确保只有授权用户能够访问特定资源。

3. 身份Token: 用于身份验证,例如JWT(JSON Web Token)。

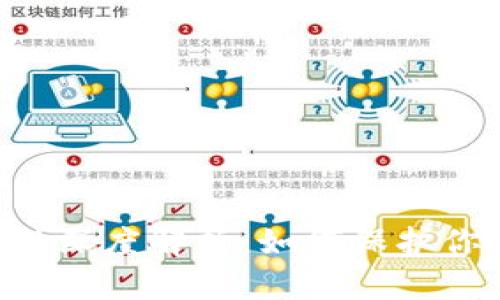

##### Token的生成与交换流程Token生成的流程一般包括用户的身份验证、Token的签发,以及Token的使用与验证。一般情况下,用户首先通过用户名和密码进行身份验证。一旦身份被确认,系统会生成一个Token,并将其发送给用户,用户可以在后续请求中使用这个Token进行身份验证。

#### Token的安全威胁分析 ##### 常见的安全漏洞Token在使用过程中可能会遭遇多种安全漏洞。

1. Token泄露: 当Token在传输过程中未加密,或者存储不当,可能被恶意攻击者获取。

2. Token重放攻击: 攻击者获取合法Token后,可以在未经授权的情况下重复提交请求。

3. Token伪造: 不法分子可以尝试伪造Token,从而绕过安全机制。

##### 攻击方式及实例在Token的使用过程中,攻击者可能采用多种手段发起攻击,例如钓鱼攻击和中间人攻击等。

举例来说,在某些情况下,用户可能在不知情的情况下点击了恶意链接,导致Token泄露。此外,中间人攻击则使得攻击者在用户与服务器之间截获Token,从而实施恶意操作。

#### 如何保护Token的安全 ##### 使用安全协议采用安全的传输协议(如HTTPS、TLS等)可以有效保护Token在传输过程中的安全性,防止被恶意攻击者截获。

##### 身份验证技术的应用除了使用Token外,还可以结合多因素身份验证(MFA)等技术,增强帐户的安全性。例如,用户在输入Token的同时,还需要输入一次性验证码,才能完成身份验证。

#### Token安全实践与建议 ##### 安全存储与管理用户应当妥善存储自己的Token,建议使用密码管理器等工具,同时避免在公开场合泄露任何Token信息。

##### 定期审计与监控定期对Token使用场景和安全性进行审计,以发现潜在的安全隐患,并采取相应的补救措施。

#### 结论随着Token的广泛使用,确保其安全性变得愈加重要。通过合理的使用安全协议、加强身份验证机制以及规范Token的存储与管理,用户可以有效降低Token被攻击的风险。

### 3. 相关问题及详细介绍 #### Token与传统身份验证方式相比的优缺点有哪些?在传统的身份验证方式中,用户需要每次访问服务时都输入用户名和密码,这不仅繁琐,而且存在密码泄露的风险。而Token则可以在身份验证后生成,用户在访问服务时只需携带Token,无需重复输入验证信息。这样不仅提高了用户体验,也降低了身份信息被泄露的风险。通过Token,用户可以在一定时间内进行无风险的多次访问,简化了用户操作。

然而,Token也并非完美无缺,其劣势在于一旦Token在传输或存储过程中被攻击者截获,就可能导致用户的身份和权限被非法使用。因此,对Token的保护机制要求极为严格,包括加密存储、及时失效等。

#### 如何防范Token泄露?Token泄露的原因多种多样,主要包括通过不安全的网络传输、浏览器缓存、服务器端存储不当等方式。违法分子可能在网络中间人攻击中截获Token,或者通过社交工程手段骗取用户的Token。因此,识别这些潜在风险至关重要。

首先,建议使用加密传输协议(如HTTPS)进行数据交换,以确保Token在传输过程中的安全。同时,实施安全策略,限制Token的存储期限和使用范围,可以有效降低Token被滥用的可能性。此外,结合多因素认证等手段,也可以对Token使用进行有效限制。

#### Token伪造的危害及预防措施是什么?Token伪造是攻击者使用特定技术手段生成假Token,从而冒充合法用户进行身份验证。这可能导致账户被恶意操作,甚至严重到敏感数据泄露。因此,Token伪造不仅影响个人用户的资产安全,还可能影响整个系统的稳定性和安全性。

为了防范Token伪造,必须采用加密算法对Token进行签名,以确保生成的Token具有唯一性和不可伪造性。此外,通过不断更新更新Token的生成和验证机制,及时修复安全漏洞,能够有效阻遏Token伪造行为。

#### 什么是Token重放攻击,如何防范?Token重放攻击是一种攻击方式,其中攻击者截获合法用户的Token,然后在后续会话中重复发送该Token,以访问受保护的资源。攻击者利用这种方式,可以绕过身份验证,轻易获取路由数据或者执行敏感操作。

防范Token重放攻击的有效方法包括使用一次性Token、时间戳等技术。服务器可以为每个请求生成具有短期有效期的Token。此外,严重依赖Token的场景中,结合SSL/TLS协议进行通信加密,可以有效保障数据的安全性。

#### 如何有效库存管理Token?Token的有效管理是确保其安全和合规使用的重要环节。错误的Token存储或管理机制,可能导致严重安全隐患。

有效的Token管理策略应包括定期清理过期Token、限制Token的使用范围及时间、使用适当的存储措施(如密钥管理服务,KMS)等。此外,对Token的使用和失效情况进行实时监控,也能更加灵活地应对潜在风险。

#### Token在未来发展中面临哪些新的安全挑战?随着区块链、人工智能等新技术的发展,Token的应用场景不断扩展。这也意味着更复杂的安全挑战接踵而至。

未来Token可能面临智能合约漏洞、量子计算攻破加密等风险。因此,行业需要不断进行技术创新,提升Token的生成与管理方式,采用更强的加密标准和防护机制,以应对新兴的安全挑战。

以上为内容的各个部分及相关问题的详细解析。希望对你了解Token的安全性有所帮助。